Базовая настройка безопасности Mozilla Firefox. Использование профилей.

Отказ от ответственности.

Ниже приведённая информация не является руководством к действию и предоставляется исключительно в качестве ознакомления. Применять на свой страх и риск.

Вступление.

Ключевыми качествами браузеров являются:

- Защита приватности пользователя (важно не путать с анонимностью) при взаимодействии с интернет-ресурсами. Приватность это то, когда посторонние не суют нос в ваши дела. Браузер должен защищать ваше взаимодействие с тем или иным сайтом от «подглядывания» третьих лиц и не должен отправлять материнской компании каждое ваше действие. Тем самым браузеру необходимо иметь встроенные средства блокировки отслеживающих и прочих вредоносных скриптов, а так же предоставлять возможность полностью отключить взаимодействие с сервисами третьих лиц и отправку данных телеметрии поставщику браузера. Чем меньше данных утекает в пользу третьих лиц, тем меньше шанс того, что найдётся злоумышленник, который сможет нанести вам вред — завладеть критическими данными: паролями, номерами платёжных средств и целыми сессиями под логином.

- Качественное техническое исполнение, своевременное исправление проблем и выпуск версий с исправлениями. Идеальным вариантом является наличие версии с длительным сроком поддержки, функционал которой фиксируется и вносятся только исправления.

Совокупность приватности и технического качества снижает поверхность атаки — злоумышленнику становится сложнее найти лазейку и нанести вред.

Как бы не было удивительно, но ключевой угрозой приватности является сам браузер, а именно конкретные образцы.

Проблема заключается в следующем. Если браузер собирает множество информации о действии пользователя и ведёт регулярную их передачу, то это значительно увеличивает поверхность атаки для возможности прямого взлома браузера через уязвимые модули, а так же для перехвата пакетов данных, пересылаемых этими модулями. К примеру, на базе перехваченной информации вредоносная программа может организовать атаку с целью захвата пользовательской сессии, имеющей высокую ценность: банковский аккаунт и подобное. Либо агрегировать определённые данные о пользователе, раскрывая его личностные характеристики, что даст шанс злоумышленнику методом социальной инженерии произвести мошеннические действия: завладеть документами, данными финансовых инструментов и подобным. Тем самым небезопасные в отношении приватности браузеры напрямую ставят под угрозу благополучие своих пользователей.

Существует доклад по исследованию уровня отслеживающих действий браузеров (нарушения приватности) и содержимому передаваемых данных: https://www.scss.tcd.ie/Doug.Leith/pubs/browser_privacy.pdf Схожее исследование, но более старое: https://xakep.ru/2017/03/15/browsers-audit/

Из доклада следует, что браузер Edge от Microsoft, в плане безопасности и приватности, является самым плохим браузером не только среди исследуемых, но, вероятно, и в мире. Браузер передаёт на сервера Microsoft данные о детальнейшем использовании программы, включая всю историю посещений и информацию о любом открываемом сайте. Полная ликвидация приватности пользователя достигается посредством специальных идентификаторов и вставок, а так же связывания данных в так называемый теневой профиль пользователя, который хранится на серверах Microsoft. Уровень детализации собираемых данных таков, что позволяет легко раскрыть личность пользователя (деанонимизировать).

Чуть меньший уровень отслеживания имеют Safari, Chrome и Yandex Browser, но всё ещё абсолютно неприемлемый, так как используются схожие специальные идентификаторы, отслеживающие каждое действие пользователя в сети, а так же аналогичные теневые профили, что лишает пользователя приватности и ставит под угрозу его личность.

Намного лучше ситуация у Firefox и Brave. Для первого в настройках потребуется отключить опции телеметрии, чтобы идентификаторы не использовались, а второй собирает минимум данных уже в базовой поставке.

Продолжая тему, поднятую в докладе. По уровню поддержки приватности и безопасности пользователя браузеры можно разделить на три условные группы:

- Высокий уровень приватности: Tor Browser, LibreWolf, elinks. Сбор и отправка данных телеметрии по умолчанию отключены или при первом запуске предлагается выбрать уровень предоставляемых данных, включая полный запрет на сбор и отправку; сильное противодействие внешним отслеживающим средствам. Такой тип браузеров обладает высокой безопасностью и уважительным отношением к приватности пользователя, но цена этому те или иные проблемы с использованием различных интернет-ресурсов, особенно тех, которые имеют различные средства агрессивного навязывания просмотров рекламы и автоматические системы безопасности.

- Средний уровень: Firefox, Vivaldy, Brave, Epiphany. Данные пользователя могут быть использованы в обезличенном виде для улучшения и расширения функционала, в целях исследований и рекламной аналитики. При этом через настройки (без пересборки программы, это важно) позволяют полностью (или почти) отключить отслеживающий действия функционал. Изначально высокий (или настраиваемый до высокого) уровень противодействия внешним отслеживающим средствам. После небольшой настройки пригодны для безопасного и приватного использования.

- Приватность полностью отсутствует: MS Edge, Chrome, Opera, Safari, Yandex Browser. Абсолютно каждое действие пользователя отслеживается, понятие приватности ликвидировано на уровне лицензии использования: любые данные пользователя могут быть обработаны компанией производителем и третьими лицами практически без ограничений (глубина эксплуатации данных регулируется законодательством далеко не во всех странах). Пример с широким описанием недостатков. Довольно условное противодействие внешним отслеживающим средствам, которое в основном направлено на борьбу с конкурентами и нелояльными организациями (независимыми игроками на рынке и подобными). Исследователи называют подобный тип браузеров «легальными троянами» — программами маскирующимися под полезные, но ведущие скрытую вредоносную деятельность. Категорически непригодны для обработки конфиденциальной информации и безопасного использования в целом. Даже если принять, что браузер собирает огромное множество информации в пользу материнской компании, но при этом не ведёт никакой другой вредоносной деятельности, собираемая информация может быть перехвачена и расшифрована без значительных затруднений. Это связано с тем, что пакеты с такими данными шифруются упрощённо для экономии вычислительных ресурсов. Будут ли там сохранённые пароли, коллекция вкладок, история посещений за всё время или телеметрия в виде тепловой карты использования интерфейса — никого не волнует. Поэтому необходимо стараться пресечь такое поведение, тем самым снизив поверхность атаки и снизить угрозу своей персоналии. Пример расшифровки трафика соединений через перехват симметричных сессионных ключей: https://habr.com/ru/post/253521/

Firefox, в особенности компанию Mozilla, определённо есть за что ругать, но на данный момент это единственный «большой» браузер реально способный обеспечить хороший уровень безопасности и приватности. Firefox является золотой серединой, когда одновременно можно пользоваться всеми возможностями современных веб-технологий, но и позаботиться о приватности, которая в наше время стала синонимом безопасности. Ключевой силой этого браузера является хорошая базовая блокировка отслеживающих скриптов (трекеров) и RFP (privacy.resistFingerprinting) — специальный режим, в котором создаётся фальшивый отпечаток браузера под самый распространённый образец, тем самым защита от отслеживания строится на повышении энтропии — «одинаковый среди всех одинаковых». Далее обо всём по порядку.

Теория безопасности веб-серфинга.

Дальнейшее изложение будет неполноценным без ознакомления с теоретической частью:

- Примеры угроз: https://habr.com/ru/post/445124/#threat

- fingerprints: https://wiki.mozilla.org/Security/Fingerprinting

- Об отпечатках браузера (fingerprints): https://habr.com/ru/company/selectel/blog/521550/

- Об отпечатках браузера (fingerprints) и настройка анонимности в Firefox: https://habr.com/ru/sandbox/152096/

- Об анонимности и продаже данных: https://www.pf.team/articles/protivniki-anonimnosti-i-ikh-metody__bwgaomcc

- Пример эксплуатации «бесконечных» уязвимостей JavaScript и операционной системы:

- https://www.opennet.ru/opennews/art.shtml?num=55795

- https://habr.com/ru/company/dsec/blog/455594/

- https://www.securitylab.ru/news/507791.php

- https://habr.com/ru/news/t/552284/

- Уязвимости подобного плана наглядно показывают насколько вообще небезопасно пользоваться современным интернетом, в особенности с не обновлённым браузером и ОС. От подобного может защитить только

отсутствие интернетаконтейнеризация и виртуализация.

- Уязвимости подобного плана наглядно показывают насколько вообще небезопасно пользоваться современным интернетом, в особенности с не обновлённым браузером и ОС. От подобного может защитить только

- Пример вредоноса, собирающего все ценные данные, до которых может дотянуться, но в первую очередь данные браузера (куки сессий и пароли):

- Пример того, как вредонос широкомасштабно подделывает части страниц: https://securelist.ru/razy-in-search-of-cryptocurrency/93090/

- Пример вскрытия трафика в публичных сетях с помощью вредоносного скрипта на JavaScript: https://habr.com/ru/company/ruvds/blog/525066/

- Пример перехвата трафика с данными логина и пароля: https://networkguru.ru/wireshark-perekhvat-paroley/

- Немного советов о защите конфиденциальности от Electronic Frontier Foundation (EFF): https://www.eff.org/wp/six-tips-protect-your-search-privacy (старо, но не бесполезно).

Тестирование уровня приватности браузера.

- https://www.deviceinfo.me/ — показывает все данные, которые может собрать интернет-ресурс из браузера для формирования уникального отпечатка браузера.

- https://browserleaks.com/ — несколько более продвинутый набор тестов.

- https://dnsleaktest.com/ — проверка утечки настоящего IP при использовании VPN.

Зачем нужны отдельные профили.

Итак, по основам кое-что есть, теперь нужно получше разобраться, как правильнее пользоваться браузером.

Кратко о профилях браузера.

Официальная справка о профилях: https://support.mozilla.org/ru/kb/profili-gde-firefox-hranit-vashi-zakladki-paroli-i

В профиле хранится информация об истории посещений, закладки, пароли, куки, кэши и другие данные пользовательской сессии, ко всему этому ещё отдельный набор расширений и собственные настройки (язык, размер шрифта, поисковые системы, настройки хранения истории и прочие). По умолчанию используется только один профиль, называющийся default. Если такой профиль поражается вредоносным скриптом, злоумышленники могут получить или уничтожить ВСЕ хранящиеся в нём данные. Отсюда следует, что крайне желательно не хранить все яйца в одной корзине, именно с этой целью были реализованы профили браузера.

Преимущества отдельных профилей.

- Профили позволяют использовать сайты навроде мобильных приложений: «один сайт — один профиль».

- Каждый профиль может содержать собственный набор расширений и настроек, подобранный под решаемые задачи.

- Пример профиля для соцсети: установлен блокировщик рекламы, включена блокировка всех сторонних куков и осуществлены прочие настройки по вкусу. Если под чётким самоконтролем пользователь НЕ БУДЕТ открывать НИКАКИЕ внешние ссылки и не станет запускать сомнительные встроенные приложения, то он может смело сохранять сессию целиком со всеми ранее открытыми страницами соцсети, чтобы при запуске профиля можно было с ходу начать пользоваться. Удобно? Более чем. И при этом относительно безопасно в отличие от одного профиля на всё на свете.

- Оптимально сделать отдельный профиль для каждого сайта повседневного использования + пару для произвольного серфинга и/или потенциально небезопасных сайтов. Впрочем, последние лучше вообще не посещать из основной системы, а использовать виртуальные машины. Это связано с тем, что нередки случаи, когда совокупность уязвимостей браузера и JavaScript позволяет вредоносной программе преодолеть «песочницу» и начать орудовать в системе. Один из бесчисленных примеров: https://habr.com/ru/news/t/552284/ Нет им конца и края, увы. Поэтому с сомнительными ресурсами лучше не связываться вовсе.

- Отдельный профиль позволяет без проблем одновременно залогиниться на один сайт с разных аккаунтов. Такое очень полезно, к примеру, для почты: один аккаунт личный, а второй — рабочий.

- Каждый профиль может содержать собственный набор расширений и настроек, подобранный под решаемые задачи.

- Изоляция хранилищ данных, в которых находится: история посещений, закладки, куки, кэш и прочие важные данные. Вредоносный скрипт, поразивший один профиль, не сможет добраться до данных в других профилях, а так же перехватить активные сессии.

- Отдельный профиль под конкретный сайт практически до нуля снижает шанс утечки данных автозаполнения форм. Пример угрозы: «фишинг через автозаполнение».

- Более высокая изоляция процессов вкладок. Это защищает от сценария атаки, когда на одном процессе оказывается вкладка с критически важными данными и вкладка с вредоносным скриптом, который через условно бесконечные уязвимости JavaScript может получить полный доступ к данным соседней вкладки, включая данные сессии, что позволит её перехватить. Начиная с Firefox 89, появился встроенный механизм разделения вкладок на отдельные процессы, вместо групп вкладок, работающих на одном процессе, но защита через отдельный профиль всё равно более эффективна. Подробнее о механизме разделения вкладок на процессы и о угрозах можно ознакомиться здесь: https://habr.com/ru/company/cloud4y/blog/558236/

- Так же в Firefox реализован механизм контейнеров, который, в конечном итоге, всё равно проигрывает отдельным профилям: https://support.mozilla.org/ru/kb/kontejnery

- Кроме более высокого уровня безопасности, профили позволяют переносить данные между компьютерами или переустановками браузера. Достаточно скопировать профиль и использовать как обычно. Так же можно настроить один профиль и использовать его копии для ускорения развёртывания.

Создание отдельных профилей.

С опциями, о которых далее пойдёт речь, можно легко ознакомиться в справке:

man firefox

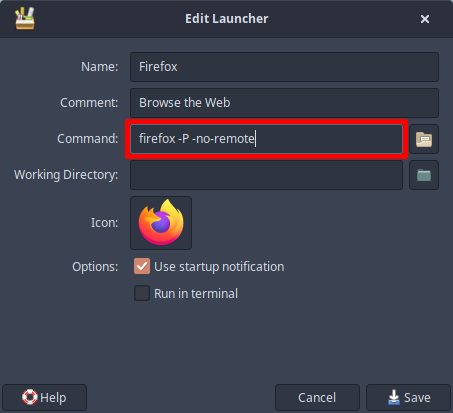

Для включения меню менеджера профилей, в команду запуска необходимо добавить опцию -P. Сразу после неё через пробел потребуется добавить опцию -no-remote, которая разрешает запуск нескольких экземпляров браузера одновременно, что необходимо для использования нескольких профилей совместно:

В данном случае отредактирована команда запуска в кнопке запуска (ярлыке). Тот же принцип для кнопки запуска из контейнера flatpak и запуска в терминале.

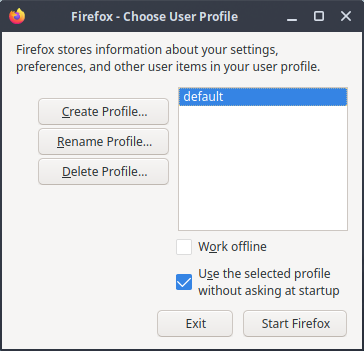

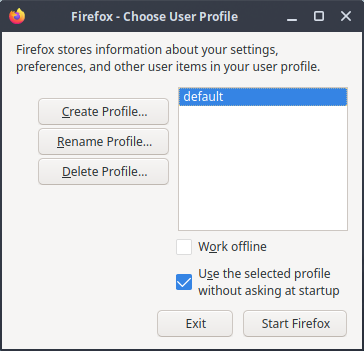

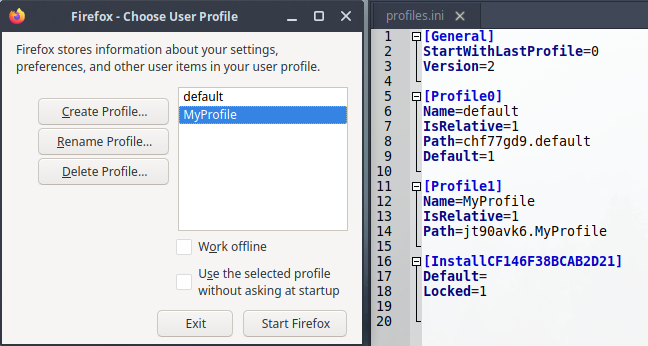

Теперь при старте браузера (через отредактированную кнопку запуска) будет появляться менеджер профилей:

В нём представлен список имеющихся профилей.

По умолчанию используется один профиль с именем default — тот самый, который многие используют для всего: от посещения непонятных сайтов до банкинга и работы с порталами госуслуг, причём нередко параллельно. Часто этот несчастный профиль наглухо «заштукатурен» иконостасом вкладок, расширений (аддонов) и забит годами не чищенной историей посещений с мегабайтами скопившихся куков и журналов. В такие Авгиевы конюшни Геракл точно не решился бы сунуться…

Сразу стоит убрать отметку с «Use the selected profile without asking at startup», так как нужно обратное: возможность выбирать и запускать разные профили.

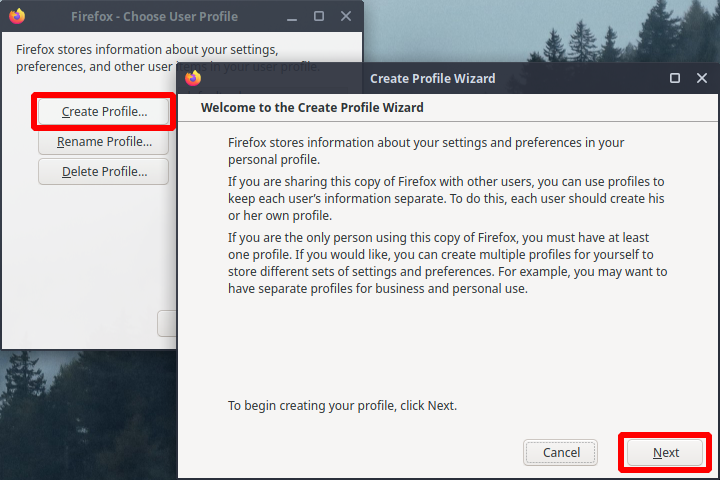

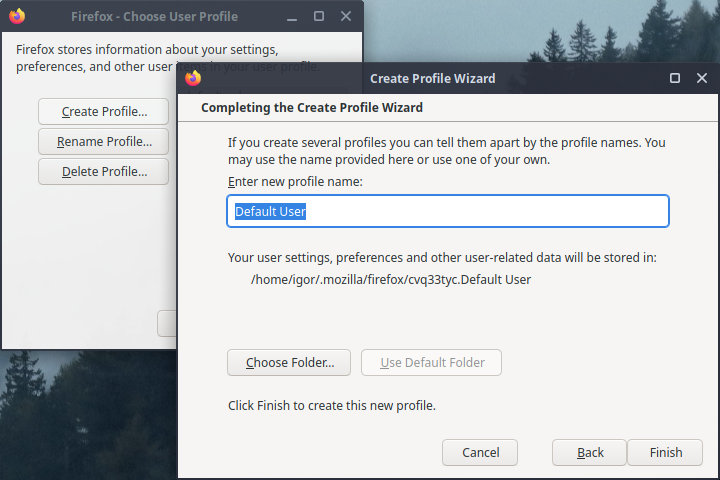

Создание профиля:

Здесь можно выбрать название профиля и его место хранения на накопителе. По умолчанию предлагается Default User, который расположится в ~/.mozilla/firefox/.

Примечание: При использовании Firefox из контейнера flatpak профили хранятся в ~/.var/app/org.mozilla.firefox/.mozilla/firefox/.

В имени профиля очень желательно использовать только латинские буквы без спецсимволов и пробелов, так же допустимо использование цифр.

Ниже поля ввода имени показан путь до создаваемого профиля. Примечательно, что к его имени добавляется произвольный набор букв и цифр, отделённый от желаемого имени точкой. Это позволяет создавать несколько профилей с одинаковыми названиями.

Запись об очередности профиля в списке профилей и путь до каталога с содержимым профиля указывается в файле ~/.mozilla/firefox/proflies.ini. В данном примере новому профилю было дано имя MyProfile:

Файл proflies.ini можно редактировать любым текстовым редактором. К сожалению, на момент Firefox 90 расположение профиля в списке профилей можно поменять только через редактирование proflies.ini. Для этого достаточно понизить или повысить цифру позиции в тэге [Profile]. Отсчёт ведётся от нуля.

Настройка профилей.

Как было обозначено ранее, крайне желательно, чтобы для конкретной задачи использовался отдельный профиль. При этом профиль default лучше вовсе не использовать, а только созданные вручную.

В этом разделе будут рассмотрены базовые настройки, которые можно и, пожалуй, нужно применять для профилей под любую задачу.

Базовая настройка.

При использовании upstream-версии первый запуск профиля нас поприветствует кучей ерунды, поэтому настройка абсолютно необходима, особенно для улучшения безопасности и приватности. К счастью, Firefox предоставляет широкие возможности.

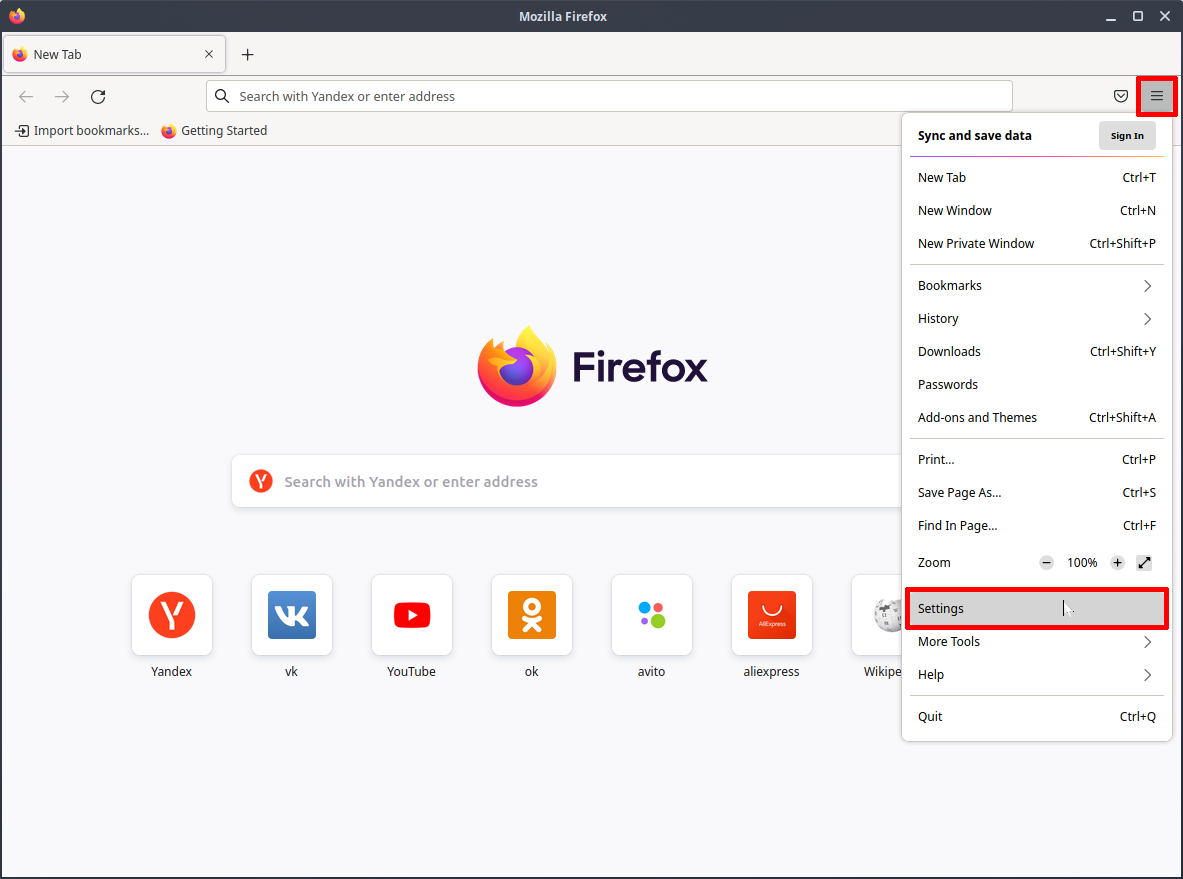

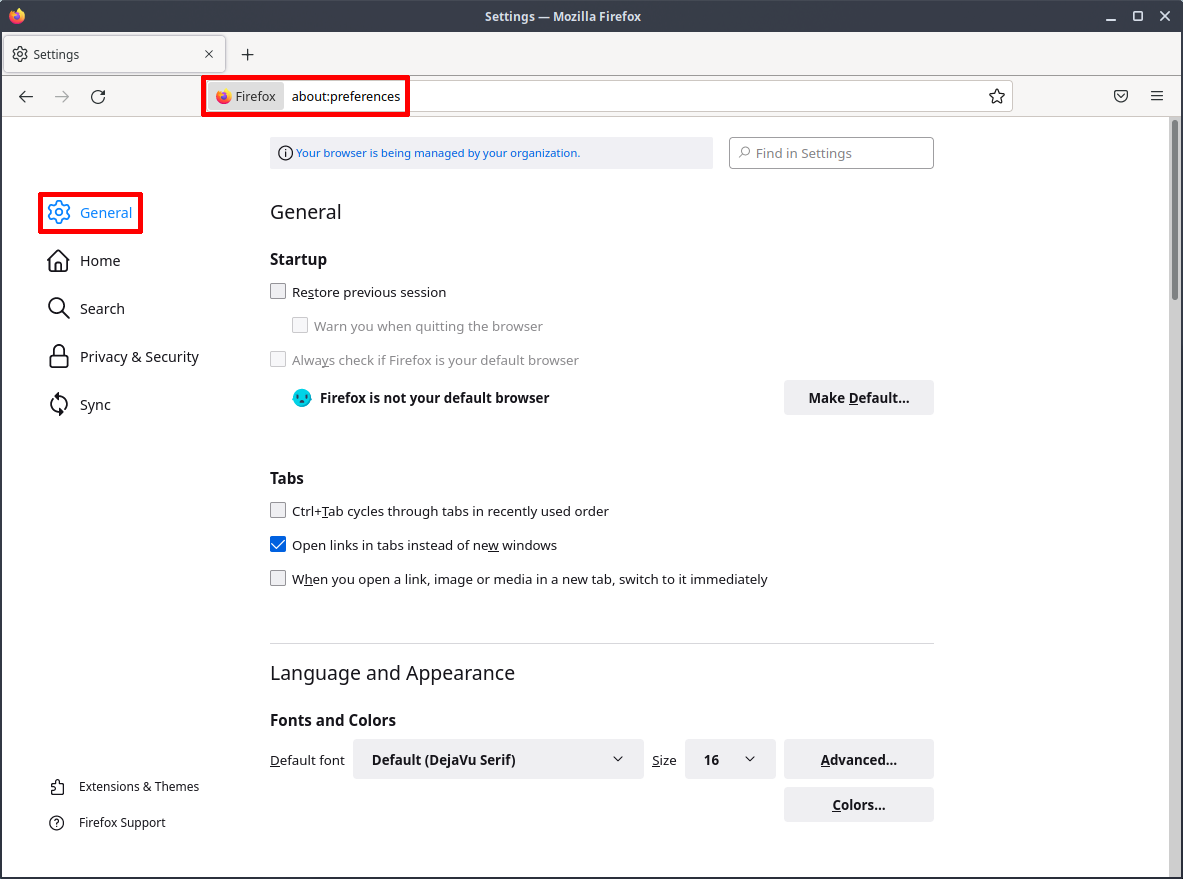

Главное меню настроек находится в правом углу:

Так же эти настройки доступны, если написать в адресной строке about:preferences и подтвердить переход. В обоих случаях откроется страница с настройками на разделе General:

General.

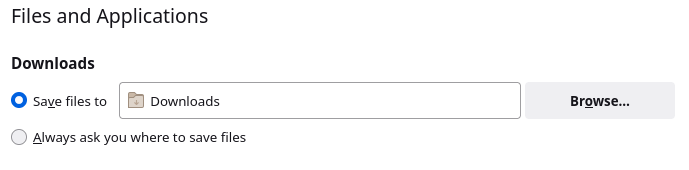

Выбрать желаемое место для сохраняемых файлов:

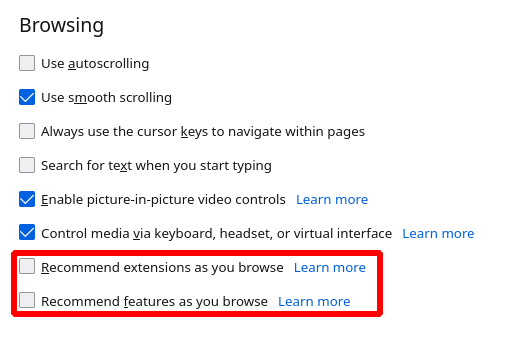

Снять отметки с пунктов, которые включают показ рекомендуемых расширений и возможностей браузера:

Это создаёт лишние регулярные обращения к сервисам поставщика (Mozilla) при нулевой фактической полезности, поэтому ненужно.

Дальше переходим в раздел Home.

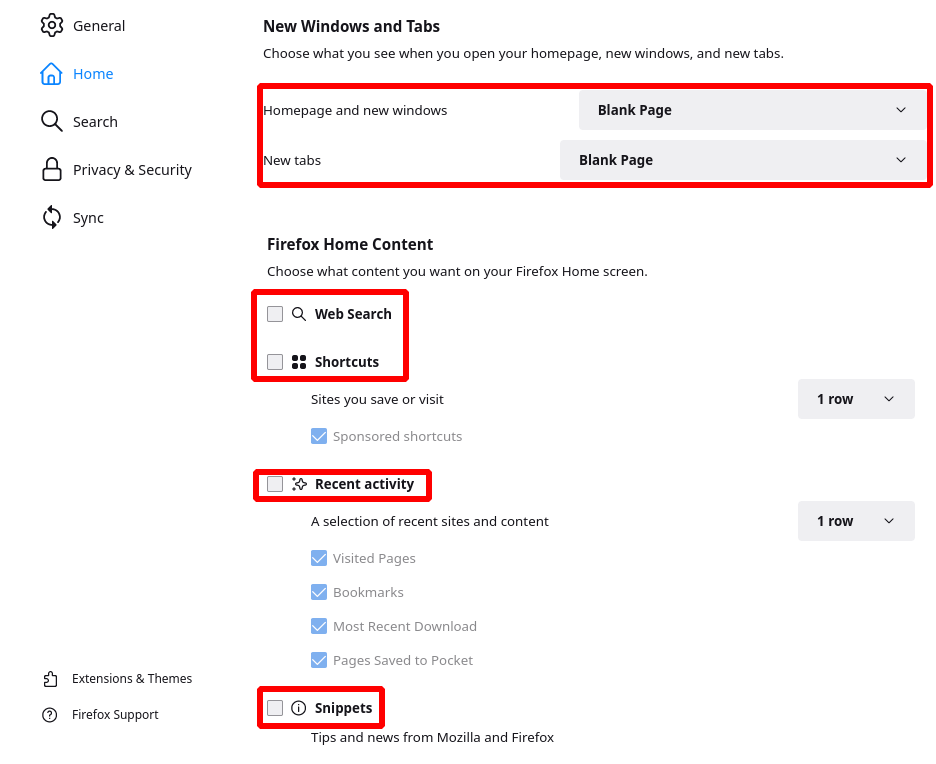

Home.

В New Windows and Tabs переключаем домашнюю страницу и страницу вкладки в новом окне на пустую (Blank Page), чтобы не загружалась никакая раздражающая ерунда при любом открытии браузера. Кроме «мусорных» обращений, загрузка определённой страницы по умолчанию отрицательно сказывается на приватности — подаёте прямой сигнал, что приступили к работе и вам можно падать на хвост.

В Firefox Home Content снимаем отметки со всех обозначенных пунктов, что очистит страницу с пустой вкладкой от мусора и избавит от обращений к сервисам третьих лиц, что крайне положительно для приватности работы.

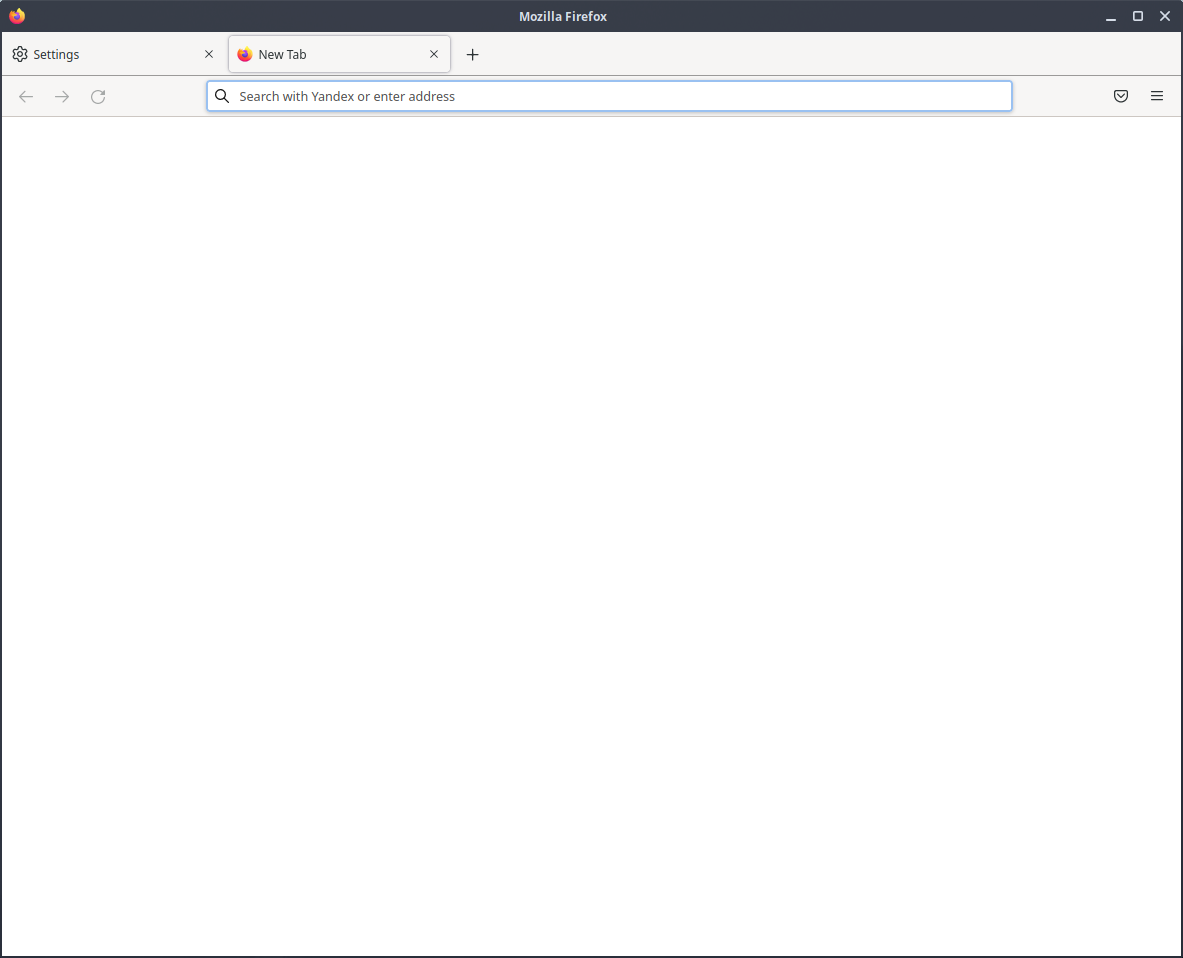

После этого страница станет прекрасной:

Search.

В Default Search Engine из списка выбираем единственный приемлемый поисковик — DuckDuckGo. Его ключевое преимущество в том, что он не отслеживает пользователей и не контролирует каждый их шаг через многочисленные отслеживающие скрипты (трекеры), как у тех же Google, Bing, Yandex и подобных. Поисковая выдача основывается на собственной индексации интернет-страниц лишь частично, поэтому в основном используется подготовленная выдача от других поисковиков без раскрытия от кого был сделан запрос. Ищет хорошо, безопасно и с заботой о приватности.

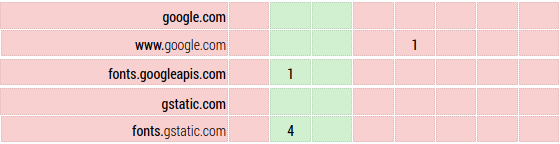

Для примера поисковик, который не позволит сделать и шага, не заглянув «под хвост»:

Многие сайты утыканы его отслеживающими скриптами. С таким никакая приватность и тем более анонимность попросту невозможны. К счастью, эту гадость можно успешно блокировать.

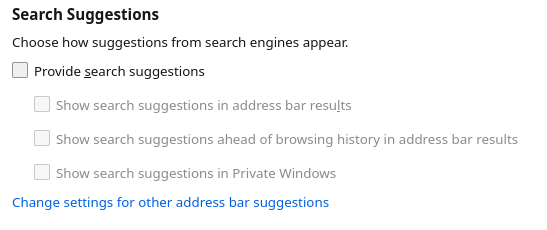

В Search Suggestions снимаем все отметки:

Это подстановка запросов в строку поиска на основе ранее совершённых запросов, истории посещений и закладок. Поставленная информация тут же отправляется в поисковик для превентивного поиска: ввод каждого символа создаёт запросы к сервисам третьих лиц. Это может привести к компрометации критически важных данных (случайная вставка пароля, номера банковской карты; отображение ранее сделанных деликатных запросов в самый неудачный момент). Абсолютно ужасная вещь как для приватности, так и для безопасности в самом прямом смысле, поэтому подлежит обязательному отключению.

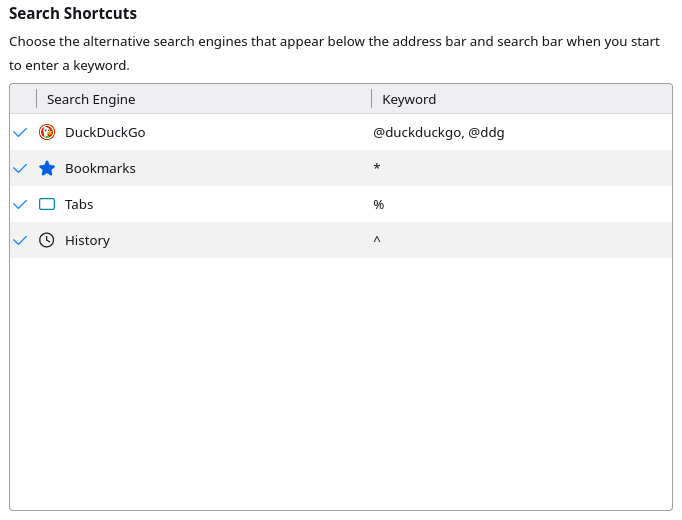

В Search Shortcuts зачистить все «лишние» поисковики. Должен остаться только один:

Как было сказано выше, остальные предлагаемые поисковики абсолютно неадекватны по отношению к приватности пользователя, чем ставят его безопасность под угрозу.

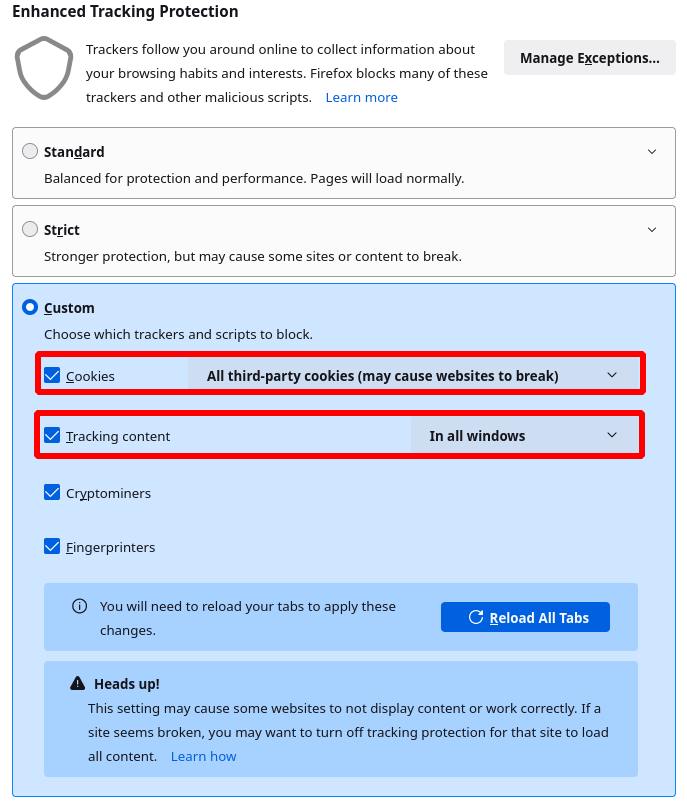

Privacy & Security.

Пожалуй, самый важный раздел.

В Enhanced Tracking Protection переключить на Custom, затем в пункте Cookies выбрать All third-party cookies, а в Tracking content — In all windows. Это даст защиту от огромного количества разнообразных отслеживающих скриптов (трекеров) и многих вредоносных скриптов (включая майнеры), беспардонно загружаемых со сторонних доменов (третьих лиц) без прямого запроса от пользователя. Блокировка не только защищает от угроз, но и способствует значительному ускорению загрузки желаемых страниц.

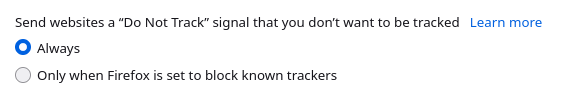

Отметить отправку сигнала «Do Not Track»:

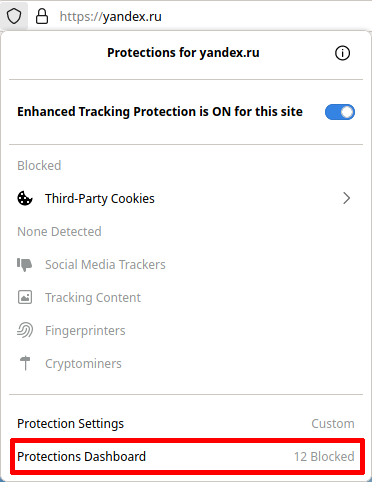

Количество заблокированной гадости можно посмотреть нажатием на иконку щита слева от адресной строки:

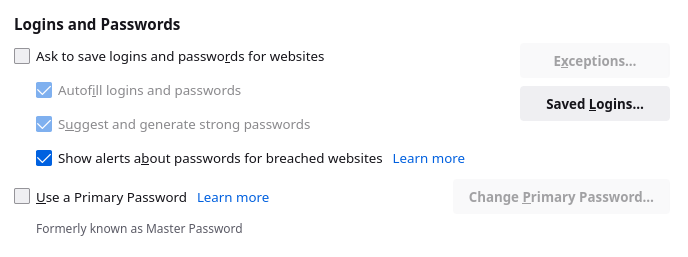

В Logins and Passwords снять отметку с Ask to save logins and passwords for websites:

Лучше никогда и ни при каких условиях не хранить пароли в браузере и на компьютере в целом — мозг и бумажная записная книжка до сих пор самые надёжные места. Утечки данных не редкость, что показала подборка в разделе теории и безопасности веб-серфинга. Так же крайне нежелательно использовать автозаполнение форм (Autofill logins and passwords) в виду угрозы утечки данных на специально оформленных фишинговых страницах.

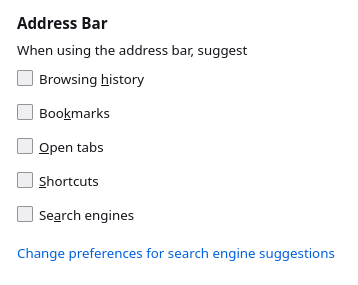

В Address Bar снять все отметки:

Это отключит подстановку вариантов для поисковых запросов и их превентивную отправку поисковику в процессе набора в адресной строке. Чем меньше не контролируемых напрямую пользователем запросов к сервисам третьих лиц, тем выше уровень безопасности. Так же снижается шанс засветить деликатные запросы и сохранённые вкладки, что крайне полезно для приватности.

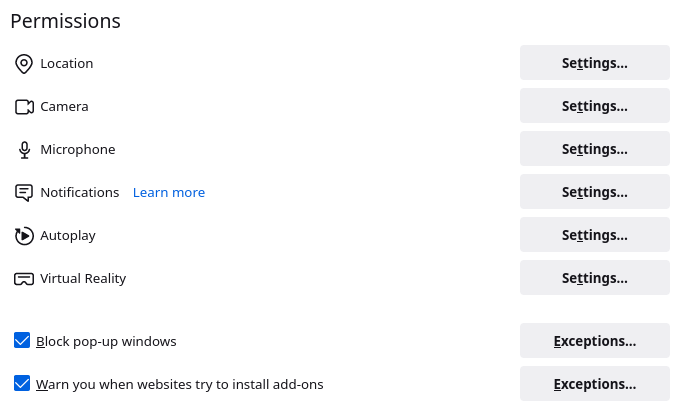

В Permissions для Location, Camera, Microphone и Virtual Reality включить блокировку запросов от сайтов:

Это очень полезно, так как можно дать нежелательное разрешение, случайно нажав подтверждение в неожиданно всплывшем окошке запроса. Если потребуется тот или иной заблокированный функционал, лучше дать конкретное разрешение вручную. Чем больше личного контроля за функционалом, тем выше уровень безопасности.

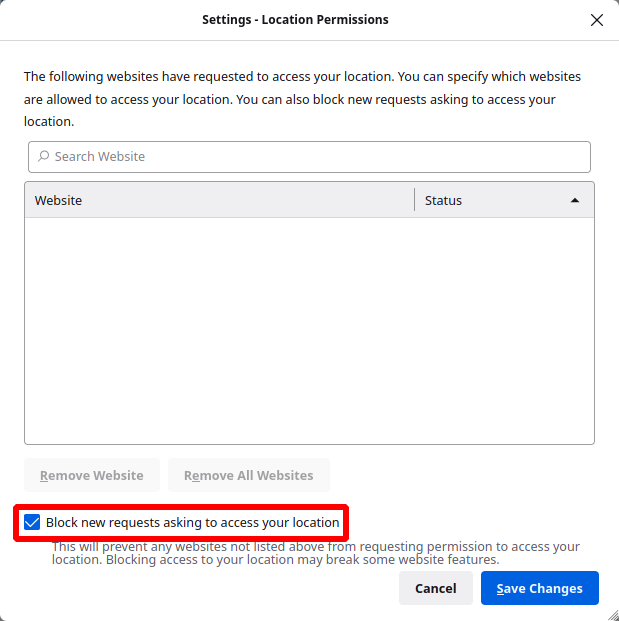

Firefox Data Collection and Use. Конечно, разработчикам нужно знать, как используется их продукт, чтобы они имели представление о том, что нужно улучшать, но те данные, что они собирают, негативно сказываются на приватности. Если есть желание помочь разработчикам и поделиться данными своего использования браузера, то можно оставить первый пункт, который позволит браузеру отправлять информацию об его использовании. Остальное, особенно установку экспериментального функционала в целях исследований, обязательно отключить:

Если смотреть со стороны приватности и безопасности пользователя, необходимо полностью отключить сбор и отправку данных телеметрии (снять все отметки).

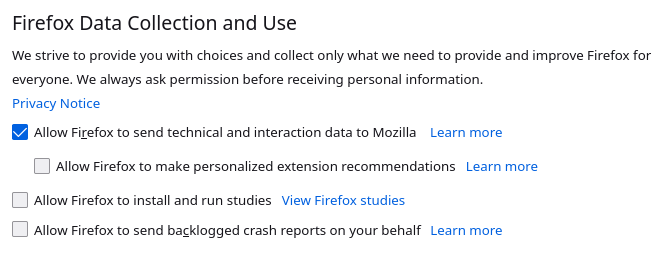

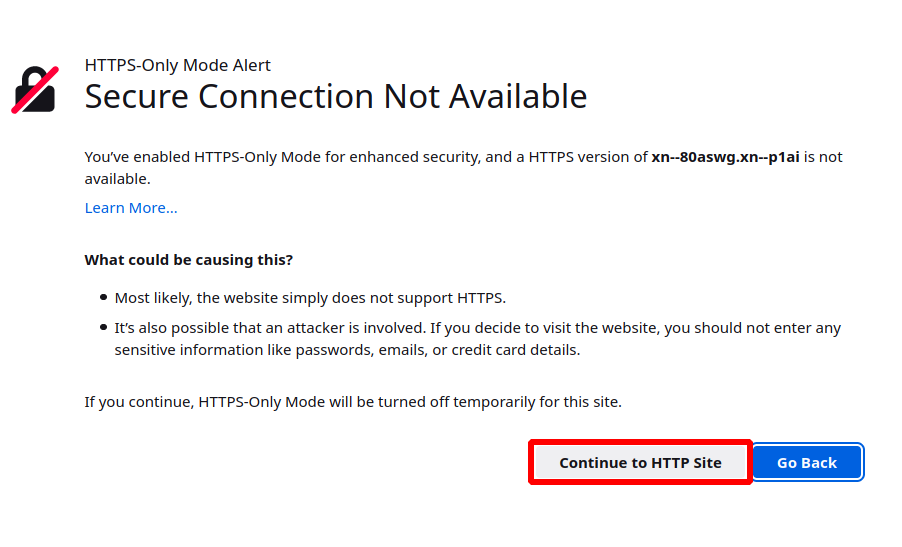

В HTTPS-Only Mode стоит включить использование только страниц с https, что защитит от не зашифрованных соединений, которые могут способствовать утечке критических данных:

Да, есть легитимные сайты, которые принципиально не используют защищённое соединение, для таких браузер запросит подтверждение на переход, осуществление которого мы можем контролировать:

Настройка хранения истории и куков.

Тема очень важная, поэтому вынесена отдельно.

История и куки, как можно было узнать из приведённых статей, очень опасная вещь, как для безопасности, так и для приватности. Историю и куки не стоит хранить в профилях, предназначенных для произвольного поиска и задач, связанных с критическими данными (банкинг, панель администрирования и подобное). Такие профили должны очищаться каждый раз после завершения работы. Для неважных вещей, к примеру, почты, на которую не завязаны никакие ценные аккаунты, можно сохранять куки для быстрого входа через восстановление сессии.

Настройки для полного удаления истории и куков:

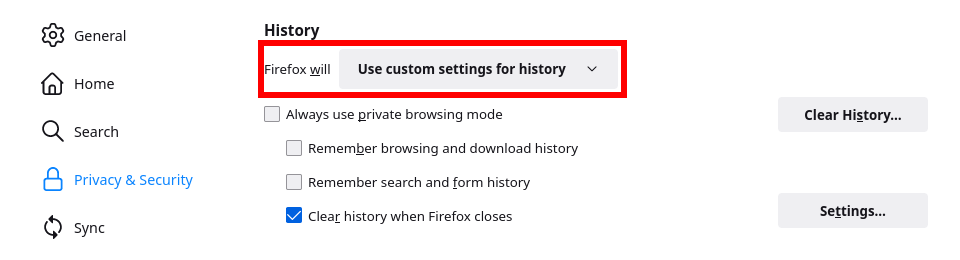

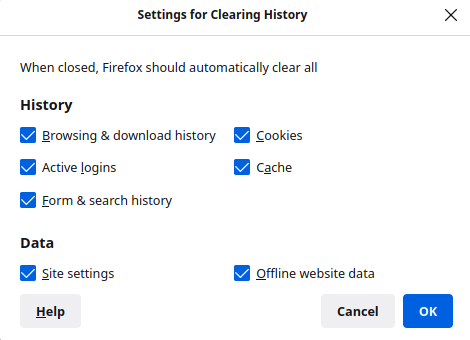

Во вкладке Privacy & Security в блоке History найти строку Firefox will и переключить на Use custom settings for history; снять все отметки и установить только для последнего пункта: Clear history when Firefox closes. Станет доступка кнопка Settings…:

Отметить все пункты и подтвердить. Теперь по закрытию браузера всё будет очищаться, кроме сохранённых закладок.

Итогом всех настроек станет намного более приватное и безопасное использование браузера, но есть ещё кое-что.

Дополнительная настройка через about:config.

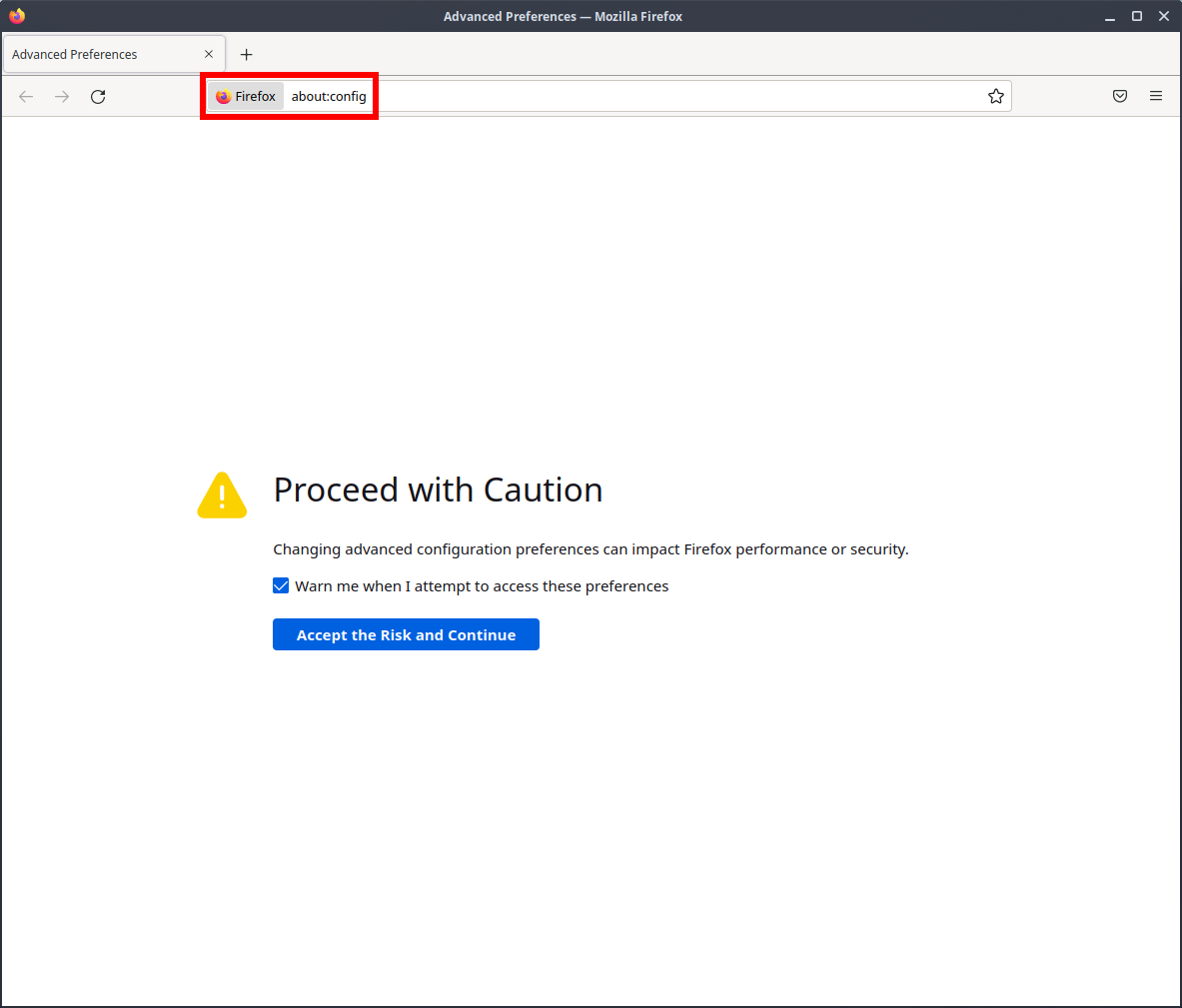

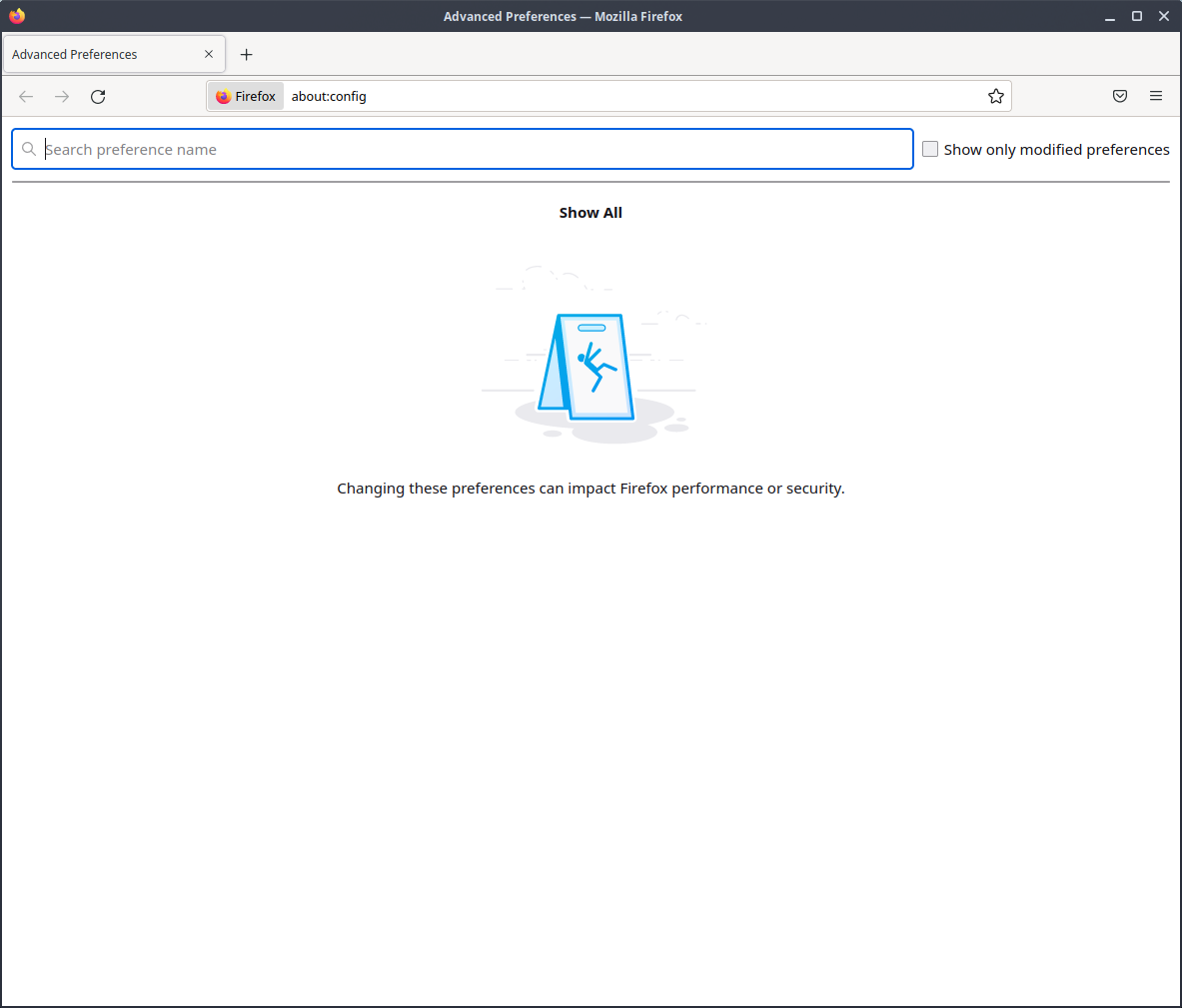

Многие параметры не отражены в графическом интерфейсе и доступны только через специальную страницу. Для перехода в адресной строке потребуется ввести:

about:configИ перейти:

Появится предупреждение, что необдуманное изменение настроек может привести к проблемам с производительностью, безопасностью и работоспособностью браузера. Но мы ведь знаем, что нам нужно, верно?

Наконец откроется окно со строкой поиска параметров:

Необходимо ввести название (или его часть) параметра и переключить значение на желаемое.

В браузере задействовано огромное количество параметров. При желании можно сделать браузер не просто приватным, а анонимным с абсолютным молчанием по внешним подключениям и полной подделкой данных о браузере и системе, но в данном случае рассмотрим то, как ещё немного прибавить безопасности с минимальным риском нарушения работы сайтов и вариант повышения приватности через пару шикарных опций, предоставляемых Firefox.

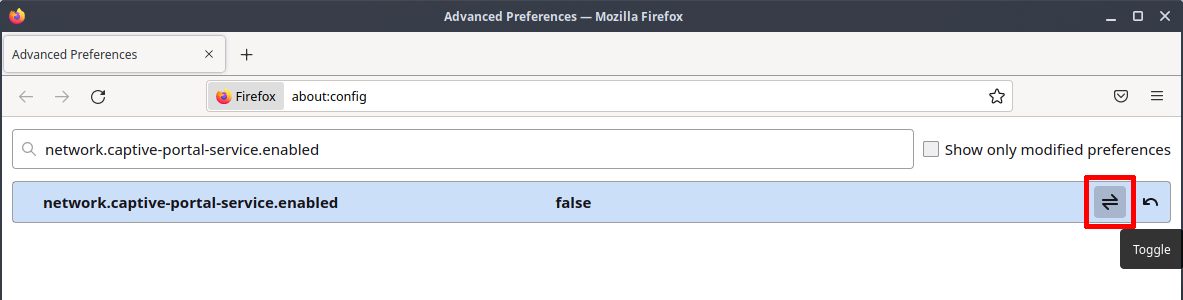

Для примера редактирования параметров отключим отправку специального запроса для проверки качества соединения, который немного полезен для Wi-fi, но практически не имеет смысла для проводного соединения и создаёт только лишнюю сетевую активность:

network.captive-portal-service.enabled переключить с true на false.

Дополнительные настройки безопасности.

Предложенные настройки не нарушают функционал сайтов и подойдут для любого типа профилей.

Стоит полностью отключить предсказание переходов и предзагрузку содержимого страниц, так как это оборачивается увеличением рисков подгрузить спрятанную гадость, а взамен лишь небольшое увеличение скорости загрузки страниц. Отключение производится через несколько параметров. Переключить на false:

- browser.urlbar.speculativeConnect.enabled

- network.prefetch-next

- network.predictor.enabled

Переключить на true:

- network.dns.disablePrefetch

- network.dns.disablePrefetchFromHTTPS

Настройки для повышения приватности.

Эти настройки могут нарушать работу сайтов, поэтому предназначены для использования в профилях, нацеленных на произвольный серфиг без аутентификации на сайтах.

В Firefox есть две мощные опции для обеспечения приватности: privacy.firstparty.isolate и privacy.resistFingerprinting.

privacy.firstparty.isolate — обеспечить изоляцию «первой стороны» (основной домен, к которому было обращение) от разделения куков со сторонними веб-ресурсами, что защищает от перекрёстного отслеживания (Cross-Origin Identifier Unlinkability) трекерами, а так же подачи сигнала для активизации подгрузки вредоносных скриптов с доменов злоумышленников:

privacy.firstparty.isolate переключить на true.

Может нарушить работу аутентификации и отображение контента на некоторых сайтах.

privacy.resistFingerprinting — самая важная для защиты от снятия отпечатка браузера. Она подделывает данные о браузере, размер окна браузера, конфигурацию оборудования и ОС, выдавая сайтам самую распространённую актуальную комбинацию ОС и оборудования. К примеру: один микрофон, одна веб-камера, двухъядерный процессор и так далее. Используемые расширения (аддоны) будут скрыты для сайтов.

privacy.resistFingerprinting переключить на true.

Опция может нарушить работу некоторых сайтов и НЕ ДОЛЖНА использоваться в тех случаях, когда требуется аутентификация (вход на сайт под своим логином и подобное), так как, с большой вероятностью, это её сломает, а так же станет сигналом для сайта, что User-Agent пользователя подделан.

Можно ещё немного урезать потенциал отслеживания, при этом риск поломки сайтов довольно низок.

Специальная опция включает подделывание referer, чтобы усложнить отслеживание по переходам, увы, её нежелательно использовать в случае аутентификации:

network.http.referer.spoofSource переключить на true.

Ограничить сайтам использование шрифтов только до тех, которые использует браузер:

browser.display.use_document_fonts переключить на 0.

Сайты потеряют доступ к системным шрифтам, что значительно снизит уникальность User-Agent.

В целях защиты от получения сайтами информации о видеокарте, позволяющей увеличить точность отслеживания пользователя, стоит применить следующее.

Отключить использование аппаратного ускорения:

layers.acceleration.disabled переключить на true.

Отключение не несёт никаких издержек, кроме замедления отрисовки некоторых сайтов.

Отключить использование WebGL:

webgl.disabled переключить на true.

Перестанут работать окна, завязанные на WebGL.

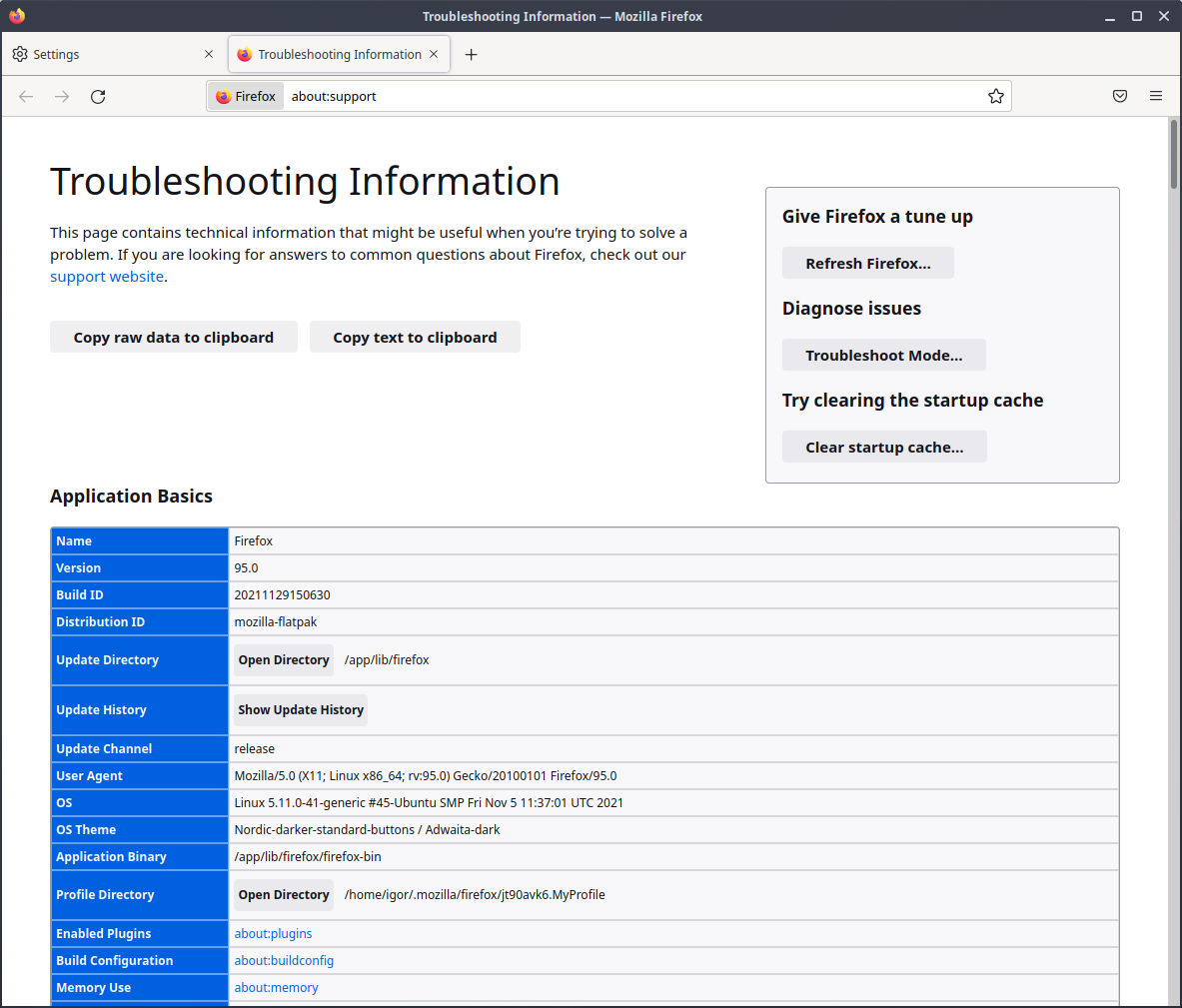

Сведения о браузере и используемой системной информации.

Для этого отведён специальный раздел:

about:support

Используется для получения сведений в целях отладки и разработки, предоставляет возможность сброса всех настроек «на заводские», а так же ознакомиться со всеми изменёнными настройками.

Расширения.

Прежде, чем перейти к созданию профилей под конкретную задачу, очень важно ознакомиться с расширениями (addons). Официальное хранилище для Firefox: https://addons.mozilla.org/

«Правильные» расширения позволяют значительно усилить безопасность использования браузера, а «неправильные» — стать причиной больших проблем. Поэтому к их выбору нужно относиться крайне осторожно. Пример проблемы: https://habr.com/ru/company/globalsign/blog/460987/ К слову, подавляющего числа перечисленных в статье утечек попросту не было бы, если пользователи применяли отдельные профили с требуемыми под задачу расширениями (или вообще без таковых), а не делали всё с одного профиля с невесть какими расширениями.

В наше непростое время с невменяемым количеством ужасно раздражающей рекламы (особенно в видео), назойливых баннеров, отслеживающих меток и скриптов практически невозможно пользоваться интернетом без блокировщика рекламы. Казалось бы, работа блокировщика должна несколько замедлять работу браузера, но на деле загрузка страниц наоборот значительно ускоряется, так как отсекается соединение с прорвой нежелательного контента и отслеживающих инструментов, коими под завязку нашпигованы многие сайты. Кроме этого, сильно снижается поверхность атаки — многие вредоносные скрипты попросту не смогут загрузиться и начать работать. Стоит отметить, что не смотря на наличие в Firefox штатного блокировщика нежелательных скриптов, стоит использовать дополнительные расширения, так как штатный блокировщик работает довольно мягко, чтобы не сломать работу сайтов, чем спешит воспользоваться всякая гадость. Поэтому без расширений-блокировщиков никак не обойтись — они ключевое средство не только для усиления безопасности, но и приватности.

Лучшие из них:

- uBlock Origin — пожалуй, лучший в мире свободный блокировщик рекламы, различного нежелательного контента и вредоносных скриптов, включая майнеры. В отличие от конкурентов не продаёт места в белых списках и активнейшим образом поддерживается сообществом. Ключевой разработчик и издатель расширения: Raymond Hill. Официальный репозиторий: https://github.com/gorhill/uBlock/releases

- Privacy Badger — блокирует отслеживающие трекеры и вредоносные скрипты, подгружающиеся со сторонних доменов, к которым пользователь не делает запрос напрямую. Отлично сочетается с uBlock Origin, дополняя его. Аналогично, как и uBlock Origin, не продаёт места в белых списках, хоть и не очень смело блокирует всякую гадость от Google (только самую страшную), но подобное легко настраивается вручную. Разработчик: EFF Technologists — Фонд электронных рубежей. Официальный сайт: https://privacybadger.org/

- Ранее на этой роли использовалось превосходное расширение uMatrix. К огромному сожалению, разработчик забросил поддержку, сосредоточившись только на uBlock Origin. При этом на момент 2021 года всё ещё не нашлось сопровождающих требуемой компетенции, чтобы продолжить развитие.

- В настройках обязательно включить отображение доменов, у которых отслеживающая активность не обнаружена. Есть ряд доменов, которые очень условно не отслеживают, поэтому важно видеть весь список сторонних доменов и вручную перекрыть кислород всем лишним.

- ClearURLs — расширение для автоматической очистки ссылок от отслеживающих меток: UTM и прочих. Метки вездесущи и очень мешают, раздувая ссылку в строку «километровой» длины. Само собой, являются злейшим врагом приватности.

Так же предлагаю к ознакомлению набор расширений для маскировки настоящей информации о браузере, ОС и используемом оборудовании, что очень полезно для профилей, предназначенных для произвольного веб-серфинга без входа в свои аккаунты на тех или иных сайтах, то есть расширения предназначены для посещения сайтов инкогнито (как можно более анонимно). Представленные расширения не стоит использовать совместно с аутентификацией на сайтах, так как это может её сломать и стать сигналом для сайта, что User-Agent пользователя подделан, это может привести к заморозке аккаунта системой защиты сайта.

- Font Fingerprint Defender защита от утечки списка системных шрифтов с подделкой количества и наименования шрифтов. Проблема шрифтов в том, что за счёт высокой доли уникальности их ассортимента в системе отслеживающие скрипты могут определять, что переход сделал конкретный человек, а не произвольный аноним. Если этому не противостоять, сеть отслеживающих скриптов довольно быстро построит теневой профиль пользователя и будет уверенно отличать его от всех остальных, тем самым лишая его действия приватности — третьи лица будут знать, откуда и как он пришёл на тот или иной сайт, что очевидным образом засовывание носа в частные дела.

- User-Agent Switcher and Manager предназначен для подделки User-Agent. Желательно НЕ использовать с включенным режимом RFP (privacy.resistFingerprinting), так как в нём уже используется самый популярный вариант User-Agent. Расширение имеет смысл использовать в том случае, если хочется притворяться пользователем конкретной ОС, а не только Windows, как предлагается при использовании privacy.resistFingerprinting по умолчанию.

- CanvasBlocker предназначен для подделки данных отрисовки окон. Не совместим с режимом RFP (privacy.resistFingerprinting)!

Не ставьте расширения, которые дублируют функционал друг друга! Это может привести к большим потерям производительности, сбоям браузера и проблемам с работой отдельных сайтов.

С огромной осторожностью относитесь к расширениям, предоставляющим различный функционал, особенно к тем, у которых он завязан на внешние сервисы: переводчики страниц, внешние хранилища закладок, различные «сохранялки» страниц и прочие в таком духе. Подобные расширения абсолютно не брезгуют сувать свой нос всюду, куда смогут добраться, а добраться они могут во многие места, так как запрашивают множество разрешений на взаимодействие с браузером и системой, чем ужасным образом ставят безопасность под угрозу. Так же нередки случаи потери разработчиками контроля над расширением, включая покупку третьими лицами, приводящими к очень печальным последствиям. Чем меньше используется расширений, тем лучше. Крохи от повышения удобства не стоят тех рисков, к которым принуждают.

После всех манипуляций можно вновь проверить уровень защищённости. Должно стать намного лучше.

Рекомендуемый набор профилей и их настройка.

Ключевое: одна задача — один профиль. Это залог безопасности и усиления приватности.

Примеры:

- Отдельный профиль для каждой(!) почты.

- Не надо лепить в один профиль все используемые почтовые сервисы: перекрёстное отслеживание, угроза потери всех активных сессий при неудачном открытии вредоносного письма и подобное.

- Ни при каких условиях не надо открывать ссылки из писем (и вообще какие-либо) в почтовом профиле: одна ошибка может привести к потере почты и всех привязанных аккаунтов. Внешние ссылки открывать только в отдельном профиле для произвольного серфинга.

- Почтовые сервисы насквозь пронизаны рекламой и агрессивными отслеживающими скриптами, в целях приватности и безопасности не стоит давать им лишний шанс для перекрёстного отслеживания. Эту проблему во многом решат расширения.

- Отдельный профиль для каждой соцсети. Проблемы во многом аналогичны «почтовым», правила те же: внешние ссылки не открывать. От рекламы избавят расширения.

- Отдельные профили для банкинга и электронных кошельков. Никаких внешних ссылок, расширения лучше не применять вовсе или при досаждающей рекламе использовать только самые надёжные. Включить удаление истории и куков.

- Отдельный профиль для сервиса по работе. Аналогично.

- Тематический профиль с набором закладок, относящихся к одному или нескольким безопасным сайтам. Таких можно столько, сколько нужно. К примеру, ссылки на статьи документации по игровому движку и ссылки на ассеты в магазине. По внешним ссылкам всё так же — переходить не надо, с этой целью использовать профиль для произвольного серфинга.

- Профиль для произвольного серфинга. Можно зарядить по максимуму настройками и расширениями с защитой от рекламы и отслеживания в целях безопасности и приватности. Таких профилей стоит сделать несколько, особенно если есть тяга открывать множество вкладок, что довольно плохая привычка, так как упрощает перекрёстное отслеживание и в целом поверхность атаки. Включить удаление истории и куков.

Для всех актуальна базовая настройка.

Теперь более конкретные примеры с вариантом настроек.

Почта, соцсеть и прочее с использованием аккаунтов.

uBlock Origin и Privacy Badger, потому как часто много рекламы и отслеживающих скриптов + вероятны «сюрпризы» в письмах. Можно применить дополнительные настройки безопасности. Историю и куки допустимо сохранять.

Сервис по работе.

Нередко подсовывается куча всякой гадости от Google, включая отслеживающие скрипты, поэтому Privacy Badger будет очень кстати. Историю и куки допустимо сохранять.

Банкинг.

Не смотря на обилие отслеживающих скриптов, из-за крайней критичности данных лучше обойтись без расширений, использовав только базовые настройки приватности и безопасности + дополнительные настройки безопасности. Из расширений максимум допустимо uBlock Origin, в виду высокой безопасности (насколько это вообще применимо к расширениям). Ни в коем случае не сохранять историю и куки.

Электронный кошелёк.

Применимо тоже самое, что и для банкинга, но кошелёк менее критичен, чем банковский аккаунт, а с тем учётом, что, как правило, сайты кошельков содержат множество отслеживающих скриптов и некоторые не гнушаются показывать рекламу, то можно довольно смело применить uBlock Origin и Privacy Badger, чтобы избавиться от нежелательной активности.

Произвольный серфинг.

Различные новостные порталы, видеохостинги и прочие условно полезные сайты, которые содержат зашкаливающее количество рекламы и отслеживающих скриптов. Поэтому: uBlock Origin, Privacy Badger, Font Fingerprint Defender, CanvasBlocker.

Можно попробовать применить настройки для повышения приватности, но тогда не стоит применять CanvasBlocker из-за конфликта функций.

Аппендикс.

Примеры инструментов для защиты приватности: https://www.privacytools.io/#browser

Ещё больше параметров для размытия отпечатка браузера: https://wiki.mozilla.org/Privacy/Privacy_Task_Force/firefox_about_config_privacy_tweeks

Максимальное снижение сетевой активности Firefox https://support.mozilla.org/en-US/kb/how-stop-firefox-making-automatic-connections

Применение описанных практик значительно повысит удобство и личную безопасность использования интернета, но осторожность наше всё. Регулярно обновляйте браузер и лишний раз не подставляйтесь. Интернет и взаимодействие с ним через браузер стали слишком большой частью нашей жизни, ошибки могут оказаться невероятно дорогими.

картинки бы русифицировал бы.

про Google Chrome напиши. про анализирую что ты напишешь.

Как указано в статье, его использование неприемлемо. Поэтому никаких материалов по нему не будет.